Эффективная блокировка IP-адресов в современном цифровом мире как никогда важно обеспечить безопасность ваших систем Linux. Один из самых простых и эффективных способов защитить ваши системы — заблокировать нежелательные IP-адреса. С помощью iptables вы можете легко настроить брандмауэр так, чтобы он блокировал IP-адреса и предотвращал проникновение вредоносного трафика в вашу систему. Это руководство проведет вас через процесс блокировки IP-адресов с помощью iptables, предоставляя пошаговые инструкции и рекомендации, которые помогут вам защитить ваши системы Linux.

Iptables узнаваемы для большинства системных администраторов. Он существует уже давно и включен по умолчанию в ядре Linux. Мы можем использовать iptables для блокировки одного IP-адреса, нескольких IP-адресов или целых сетей. Это может быть полезно, если вы получаете повторяющиеся сканирования портов или являетесь свидетелем неудачного несанкционированного доступа к вашим файлам журнала. Блокировка IP — более эффективная мера безопасности.

Iptables можно использовать для блокировки определенного IP-адреса или диапазона вредоносных IP-адресов. Предположим, вы системный администратор, отвечающий за безопасность инфраструктуры. В этом случае вам может потребоваться часто блокировать IP-адреса хостов, пытающихся проникнуть в вашу систему безопасности. Например, вам нужно будет использовать Iptables и брандмауэр UFW, чтобы заблокировать IP-адрес на сервере Linux.

Зачем блокировать IP-адрес?

Нежелательные подключения к нашей системе могут происходить с IP-адреса или группы IP-адресов. В таких обстоятельствах мы часто блокируем такие IP-адреса для повышения безопасности. По этой причине мы можем использовать iptables на серверах Linux.

Использование iptables для блокировки IP-адресов

Iptables — это основанный на правилах брандмауэр на основе Unix, который предустановлен во всех операционных системах Unix/Linux и управляет входящими и исходящими пакетами.

В этой части будет использоваться брандмауэр iptables block IP для блокировки IP-адреса.

Ограничение доступа к определенному порту

Вы также можете использовать следующий синтаксис для блокировки определенного IP-адреса:

sudo iptables -A INPUT -s IP-ADDRESS -p tcp --dport port_number -j DROP

Например, чтобы заблокировать IP-адрес 192.168.10.5 только на порту 100, используйте следующую команду:

sudo iptables -A INPUT -s 192.168.10.5 -p tcp --dport 100 -j DROP

Следующая команда отобразит ограниченный IP-адрес и порт:

sudo iptables -L

Заблокировать доступ ко всем портам

Использование блочного порта iptables может предотвратить доступ IP-адреса к вашему серверу.

sudo iptables -A INPUT -s IP-ADDRESS -j DROP

Например, следующая команда полностью заблокирует IP-адрес 192.168.10.5:

sudo iptables -A INPUT -s 192.168.10.5 -j DROP

Следующая команда отобразит IP-адрес из черного списка:

sudo iptables -L

Сохранить правило iptables

Система удалит ваше правило iptables после возобновления. В результате вы должны постоянно хранить правило iptables в своей системе.

В CentOS/RHEL/Fedora используйте следующую команду, чтобы сохранить правило iptables:

service iptables save

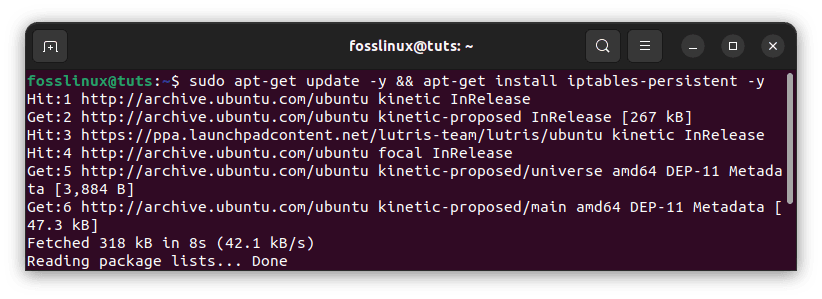

В Ubuntu/Debian вы должны настроить пакет iptables-persistent в своей системе Ubuntu/Debian. Чтобы установить и настроить iptables-persistent, выполните следующую команду:

sudo apt-get update -y && apt-get install iptables-persistent -y

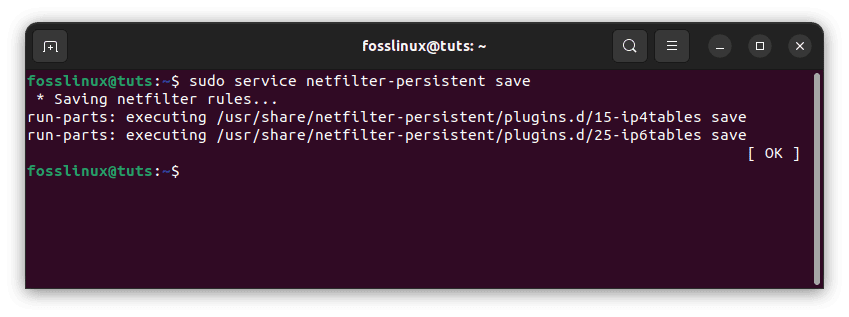

После установки используйте следующую команду, чтобы сохранить правило iptables:

sudo service netfilter-persistent save

Удалите правило DROP.

Если вы хотите удалить правило, добавленное на предыдущем шаге, используйте команду iptables drop:

sudo iptables -D INPUT -s 192.168.10.5 -j DROP sudo iptables -D INPUT -s 192.168.10.5 -p tcp --destination-port 100 -j DROP

Чтобы сохранить изменения, выполните следующую команду:

sudo service netfilter-persistent save

Заключение

IP-адреса в основном используются для связи устройств. Например, если IP-адрес создает проблемы для вашего устройства или веб-сайта, вы должны заблокировать его. Техника может отличаться в зависимости от операционной системы, но основное понятие остается тем же. В приведенном выше руководстве показано, как заблокировать IP-адреса с помощью iptables в вашей ОС Linux. Процедура простая и обычная. Я надеюсь, что теперь вы можете без проблем защитить свой сервер.

IPSet — инструмент для работы с большим количеством IP-адресов и сетевых портов в брандмауэре netfilter. По сути, это список в специальном формате, который передается последнему при настройке. Пример утилит, которые могут использоваться с ipset — iptables (Ubuntu / Debian), firewalld (CentOS / Red Hat). Пример команд для создания списка и внесения в него 2-х сетей: ipset -N newlist nethash ipset -A newlist 192.168.1.0/24 ipset -A newlist 192.168.2.0/24 Пример для применения… Читати далі »